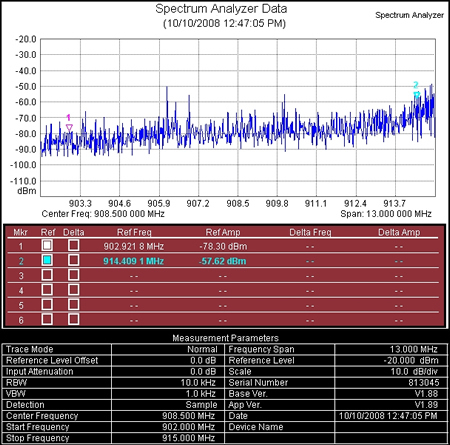

خطة الهيئة المنظمة للاتصالات لمكافحة التشويش - المشكلة تتفاقم والحل بتطبيق القانون عبر تفعيل الرقابة والمحاسبة - الهيئة المنظمة للإتصالات

الاتحاد السعودي للأمن السيبراني والبرمجة والدرونز on X: "أبرز ماتعرف عليه مشاهدي بثنا المباشر لمحاضرتنا في #سايبر_نايت بعنوان "PowerShell Obfuscation" والتي قدمها م. مصطفى العيسائي مؤسس مجتمع هود للأمن السيبراني #الأمن_السيبراني #SAFCSP

تقرير: التشويش الانتخابي عبر تقنيات الذكاء الاصطناعي يتصدر المخاطر المحدقة بالبشرية - لوسيت أنفو بالعربية